Invoke-CommandеҜје…Ҙ - иҜҒд№Ұи®ҝй—®иў«жӢ’з»қ

жҲ‘зҪ‘з»ңдёӯзҡ„жҜҸдёӘдәәйғҪеҜ№еҢ…еҗ«йңҖиҰҒе®үиЈ…зҡ„иҜҒд№Ұзҡ„SMBе…ұдә«е…·жңүиҜ»еҸ–жқғйҷҗгҖӮжҲ‘д№ҹе°ҶжӯӨд»Јз ҒдҪңдёәеҹҹз®ЎзҗҶе‘ҳжү§иЎҢгҖӮжңүд»Җд№Ҳеҝ…иҰҒе…ӢжңҚиҝҷдёӘй”ҷиҜҜпјҹ

Access is denied. 0x80070005 (WIN32: 5 ERROR_ACCESS_DENIED)

иҝҷжҳҜжҲ‘жғіеңЁжҜҸеҸ°жңҚеҠЎеҷЁдёҠе®үиЈ…иҜҒд№Ұзҡ„д»Јз ҒгҖӮ

$vms = "App1","App2","App3"

Invoke-Command -ComputerName $vms -ScriptBlock {

Import-Certificate `

-FilePath \\dc1\CertificateShare\17C37D0A655B89967398C9E7E8185F78541B1589.cer `

-CertStoreLocation 'Cert:\LocalMachine\Root'

}

1 дёӘзӯ”жЎҲ:

зӯ”жЎҲ 0 :(еҫ—еҲҶпјҡ0)

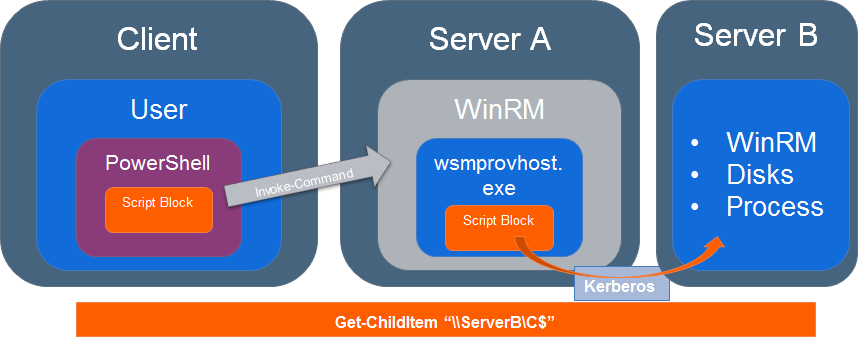

жӮЁйҒҮеҲ°дәҶдёҖдёӘз§°дёәеҸҢи·ғзӮ№й—®йўҳзҡ„й—®йўҳгҖӮеңЁжң¬иҙЁдёҠпјҢжӮЁиҰҒжұӮиҝңзЁӢдјҡиҜқдҪҝз”ЁзӣёеҗҢзҡ„Windowsиә«д»ҪйӘҢиҜҒи®ҝй—®еҸҰдёҖдёӘеӨ–йғЁиө„жәҗгҖӮ

еҮәдәҺе®үе…ЁеҺҹеӣ пјҢMicrosoftй»ҳи®ӨдёҚе…Ғи®ёжӯӨж“ҚдҪңгҖӮ

еҰӮжһңжӮЁжғідәҶи§ЈжӣҙеӨҡзӣёе…ідҝЎжҒҜпјҢиҜ·йҳ…иҜ»жҲ‘зҡ„ж•ҙдёӘеё–еӯҗPowerShell remoting caveats

и§ЈеҶіж–№жЎҲ并дёҚе®№жҳ“пјҢ并且并йқһе”ҜдёҖпјҢеӣ дёәе®ғдё»иҰҒдёҺKerberosиә«д»ҪйӘҢиҜҒд»ҘеҸҠеҹҹжҺ§еҲ¶еҷЁеҰӮдҪ•жҺ§еҲ¶е®ғжңүе…ігҖӮдҫӢеҰӮпјҢеҹҹжҺ§еҲ¶еҷЁеҸҜд»ҘжҢҮе®ҡдёӨдёӘжңҚеҠЎеҷЁд№Ӣй—ҙе…Ғи®ёзү№е®ҡзҡ„еҸҢи·іпјҢжҲ–иҖ…жӮЁеҝ…йЎ»е…Ғи®ёжҜҸдёӘжңҚеҠЎеҷЁеҸҢи·ігҖӮ

жӣҙеҘҪзҡ„и§ЈеҶіж–№жЎҲжҳҜдҪҝз”ЁеҹҹеҗҚй…ҚзҪ®пјҢдҪҶжӮЁйңҖиҰҒдёҺжӮЁзҡ„еҹҹз®ЎзҗҶе‘ҳеҸ–еҫ—иҒ”系并иҜҙжңҚд»–гҖӮ

жҲ‘е°ҶйҖҡиҝҮи„ҡжң¬еј•з”ЁжҳҫзӨәеҰӮдҪ•еңЁжҜҸеҸ°жңҚеҠЎеҷЁдёҠжү§иЎҢжӯӨж“ҚдҪңгҖӮдҫӢеҰӮпјҢд»ҺдёҠеӣҫдёӯжҲ‘们еҝ…йЎ»й…ҚзҪ®ServerAд»Ҙе…Ғи®ёеҮӯжҚ®жҺҲжқғеҲ°ServerBгҖӮ

жҲ‘еҝ…йЎ»дёәжҲ‘жһ„е»әзҡ„иҮӘеҠЁеҢ–еӯҳеӮЁеә“и§ЈеҶіиҝҷдәӣй—®йўҳгҖӮиҮӘеҠЁеҢ–еҗҚдёәISHBootstrapпјҢжҲ‘е°Ҷеј•з”ЁжӯӨеӯҳеӮЁеә“дёӯзҡ„и„ҡжң¬гҖӮ并йқһдёҖеҲҮйғҪйҖӮеҗҲиҝҷйҮҢгҖӮиҜ·и®°дҪҸпјҢжүҖжңүи„ҡжң¬йғҪеҸҜд»ҘеңЁжң¬ең°жҲ–иҝңзЁӢжү§иЎҢпјҢиҝҷе°ұжҳҜдёәд»Җд№ҲжӮЁдјҡжіЁж„ҸеҲ°Invoke-Command Invoke-CommandWrapдҪҝз”ЁеҢ…иЈ…еҷЁcmdletзҡ„еҺҹеӣ гҖӮеҸӘйңҖжҹҘзңӢеҸ—е°ҠйҮҚзҡ„и„ҡжң¬еқ—并жҸҗеҸ–д»Јз ҒеҚіеҸҜгҖӮ

йҰ–е…ҲпјҢжҲ‘们йңҖиҰҒеңЁServerAдёҠе®үиЈ…дёҖдәӣе…ҲеҶіжқЎд»¶гҖӮ

жҲ‘дҪҝз”ЁиҝҷдёӘи„ҡжң¬Install-WinRMPrerequisites.ps1пјҢдҪҶе®ғе°ұеғҸиҝҷдёӘе‘Ҫд»ӨдёҖж ·з®ҖеҚ•

Get-WindowsFeature |Where-Object -Property Name -EQ "WinRM-IIS-Ext"|Add-WindowsFeature

然еҗҺжҲ‘们йңҖиҰҒеҗҜз”Ёе’Ңй…ҚзҪ®WSManCredSSPгҖӮиҝҷйңҖиҰҒдёҖдёӘе®үе…Ёзҡ„иҝңзЁӢдјҡиҜқпјҢиҝҷе°ұжҳҜжҲ‘们йңҖиҰҒеңЁsslдёҠи®ҫзҪ®winrmзҡ„еҺҹеӣ гҖӮжӯӨи„ҡжң¬иҝҗиЎҢж•ҙдёӘиҝҮзЁӢEnable-WSManCredSSP.ps1

- еҗҜз”ЁWSManCredSSPгҖӮ

- е®үиЈ…иҮӘзӯҫеҗҚиҜҒд№Ұ并дҪҝз”Ёе®үе…Ёз«ҜзӮ№й…ҚзҪ®WSManгҖӮ

- йҮҚеҗҜWSManгҖӮ

- жү“ејҖйҳІзҒ«еўҷз«ҜеҸЈгҖӮ

-

-CredentialsпјҢеҚідҪҝе®ғ们жҳҜй’ҲеҜ№зҷ»еҪ•зҡ„еҗҢдёҖз”ЁжҲ·гҖӮ - дҪҝз”Ё

-UseSSLдҪҝз”Ёwinrm secureгҖӮ

д»ҘдёӢжҳҜд»Һи„ҡжң¬дёӯжҸҗеҸ–зҡ„д»Јз Ғпјҡ

#region Enable WSManCredSSP

Enable-WSManCredSSP -Role Server -Force | Out-Null

#endregion

#region Configure a secure WinRMListener

$winRmListeners=& winrm enumerate winrm/config/listener

$httpsLine= $winRmListeners -match "HTTPS"

Write-Debug "httpsLine=$httpsLine"

if(-not $httpsLine)

{

$certificate=Get-ChildItem -Path Cert:\LocalMachine\My |Where-Object -Property Thumbprint -EQ $Thumbprint

$hostname=(($certificate.Subject -split ', ')[0] -split '=')[1]

Write-Debug "Adding winrm https listener"

& winrm create winrm/config/Listener?Address=*+Transport=HTTPS "@{Hostname=""$hostname"";CertificateThumbprint=""$Thumbprint""}"

Write-Verbose "Added winrm https listener"

Write-Debug "Configuring ACL"

# Specify the user, the permissions and the permission type

$permission = "NETWORK SERVICE","Read,FullControl","Allow"

$accessRule = New-Object -TypeName System.Security.AccessControl.FileSystemAccessRule -ArgumentList $permission;

$keyPath = $env:ProgramData + "\Microsoft\Crypto\RSA\MachineKeys\";

$keyName = $certificate.PrivateKey.CspKeyContainerInfo.UniqueKeyContainerName;

$keyFullPath = Join-Path $keyPath $keyName;

# Get the current acl of the private key

# This is the line that fails!

$acl = Get-Acl -Path $keyFullPath;

# Add the new ace to the acl of the private key

$acl.AddAccessRule($accessRule);

# Write back the new acl

Set-Acl -Path $keyFullPath -AclObject $acl;

Write-Verbose "Configured ACL"

}

else

{

Write-Warning "winrm https listener detected. Skipped"

}

#endregion

#region restart WinRm service

Write-Debug "Restarting winrm service"

Get-Service -Name WinRM |Restart-Service| Out-Null

while((Get-Service -Name WinRM).Status -ne "Running")

{

Start-Sleep -Milliseconds 500

}

Write-Verbose "Restarted WINRM service"

#endregion

#region Configure windows firewall

$ruleName="WinRM-HTTPS"

$rulePort=5986

Write-Debug "Querying if firewall port for winrm https is open"

if(-not (Get-NetFirewallRule|Where-Object {($_.DisplayName -eq $ruleName) -and ($_.Direction -eq "Inbound")}))

{

Write-Verbose "Adding firewall port for winrm https is open"

New-NetFirewallRule -DisplayName $ruleName -Direction Inbound -Action Allow -Protocol "TCP" -LocalPort $rulePort|Out-Null

}

Write-Host "Winrm https firewall port is ok"

#endregion

жӯӨж—¶ServerAе·ІеҮҶеӨҮеҘҪе°ҶжӮЁзҡ„жҺҲжқғ委жүҳз»ҷеҸҰдёҖеҸ°жңҚеҠЎеҷЁпјҢдҪҶе®ўжҲ·з«Ҝд»ҚйңҖиҰҒжҳҺзЎ®еЈ°жҳҺиҝңзЁӢдјҡиҜқеҝ…йЎ»е…·еӨҮжӯӨеҠҹиғҪгҖӮеҲӣе»әдёҖдёӘиҝҷж ·зҡ„дјҡиҜқ

$session=New-PSSession -ComputerName $Computer -Credential $Credential -UseSSL -Authentication Credssp

дҪҝз”ЁCredSSPиә«д»ҪйӘҢиҜҒзұ»еһӢж—¶жіЁж„ҸдёӨ件йҮҚиҰҒзҡ„дәӢжғ…пјҡ

-

еҝ…йЎ»жҳҺзЎ®жҢҮе®ҡ

зҺ°еңЁдҪҝз”Ё$sessionе’ҢеҺҹе§Ӣд»Јз ҒдёҖиө·дҪҝз”Ё

Invoke-Command -ComputerName $vms -Session $session -ScriptBlock {

Import-Certificate `

-FilePath \\dc1\CertificateShare\17C37D0A655B89967398C9E7E8185F78541B1589.cer `

-CertStoreLocation 'Cert:\LocalMachine\Root'

}

- еңЁInvoke-Commandдёӯжү§иЎҢExeж–Ү件дјҡеҜјиҮҙжӢ’з»қи®ҝй—®

- Powershell Invoke-Command AccessеңЁиҝңзЁӢз¬ҰеҸ·й“ҫжҺҘдёҠиў«жӢ’з»қ

- иҜҒд№ҰеӯҳеӮЁи®ҝй—®иў«жӢ’з»қ

- powershell invoke-commandи®ҝй—®иў«жӢ’з»қзҡ„ејӮеёё

- дҪҝз”ЁPowershellзҡ„Invoke-CommandиҝҗиЎҢWindows Updateж—¶жӢ’з»қи®ҝй—®

- Invoke-CommandеҜје…Ҙ - иҜҒд№Ұи®ҝй—®иў«жӢ’з»қ

- еңЁPowershellдёӯдҪҝз”ЁInvoke-Commandж—¶жӢ’з»қи®ҝй—®

- JenkinsжІЎжңүи°ғз”Ёpsexecе‘Ҫд»ӨпјҢеӣ дёәпјҶпјғ34; Accessиў«жӢ’з»қпјҶпјғ34;

- иҺ·еҸ–и®ҝй—®иў«жӢ’з»қпјҶпјғ39;еңЁз®ЎзҗҶе‘ҳзҡ„Invoke-CommandдёҠ

- жӢ’з»қеҗҜеҠЁиҝӣзЁӢи®ҝй—®жқғйҷҗзҡ„PowerShell Invoke-Command

- жҲ‘еҶҷдәҶиҝҷж®өд»Јз ҒпјҢдҪҶжҲ‘ж— жі•зҗҶи§ЈжҲ‘зҡ„й”ҷиҜҜ

- жҲ‘ж— жі•д»ҺдёҖдёӘд»Јз Ғе®һдҫӢзҡ„еҲ—иЎЁдёӯеҲ йҷӨ None еҖјпјҢдҪҶжҲ‘еҸҜд»ҘеңЁеҸҰдёҖдёӘе®һдҫӢдёӯгҖӮдёәд»Җд№Ҳе®ғйҖӮз”ЁдәҺдёҖдёӘз»ҶеҲҶеёӮеңәиҖҢдёҚйҖӮз”ЁдәҺеҸҰдёҖдёӘз»ҶеҲҶеёӮеңәпјҹ

- жҳҜеҗҰжңүеҸҜиғҪдҪҝ loadstring дёҚеҸҜиғҪзӯүдәҺжү“еҚ°пјҹеҚўйҳҝ

- javaдёӯзҡ„random.expovariate()

- Appscript йҖҡиҝҮдјҡи®®еңЁ Google ж—ҘеҺҶдёӯеҸ‘йҖҒз”өеӯҗйӮ®д»¶е’ҢеҲӣе»әжҙ»еҠЁ

- дёәд»Җд№ҲжҲ‘зҡ„ Onclick з®ӯеӨҙеҠҹиғҪеңЁ React дёӯдёҚиө·дҪңз”Ёпјҹ

- еңЁжӯӨд»Јз ҒдёӯжҳҜеҗҰжңүдҪҝз”ЁвҖңthisвҖқзҡ„жӣҝд»Јж–№жі•пјҹ

- еңЁ SQL Server е’Ң PostgreSQL дёҠжҹҘиҜўпјҢжҲ‘еҰӮдҪ•д»Һ第дёҖдёӘиЎЁиҺ·еҫ—第дәҢдёӘиЎЁзҡ„еҸҜи§ҶеҢ–

- жҜҸеҚғдёӘж•°еӯ—еҫ—еҲ°

- жӣҙж–°дәҶеҹҺеёӮиҫ№з•Ң KML ж–Ү件зҡ„жқҘжәҗпјҹ